Internet fue construido por conveniencia; no por seguridad Si navega por Internet tanto como una persona promedio capaz de acceder a él, lo más probable es que tenga muchas personas haciendo un seguimiento de sus hábitos de navegación en forma de spyware, scripts y tal vez incluso a través de una cámara. Con este tipo de información, una persona de cualquier parte del planeta puede descubrir quién es usted, dónde vive y mucha más información personal. Hay dos formas principales de rastrearlo en Internet:

- Al poner un malware directamente en su computadora

- Al escuchar lo que está intercambiando con servidores remotos desde cualquier parte de la red.

Método uno de dos:

Evitando el malware

-

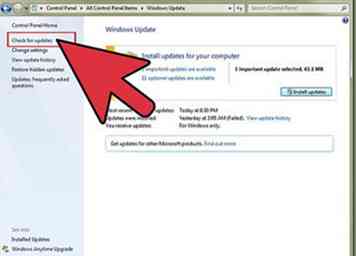

1 Mantenga su sistema operativo (SO) actualizado. La forma más fácil para que las personas malintencionadas puedan rastrear y registrar todo lo que tiene que ver con usted es instalar un spyware / virus o entrar automáticamente en su computadora. Al mantener su sistema operativo actualizado, permite que su proveedor de sistema operativo publique actualizaciones de seguridad para partes críticas de su sistema que podrían evitar la explotación de violaciones de seguridad automáticas y podrían convertir algunos programas espía en partes de código inútiles.

1 Mantenga su sistema operativo (SO) actualizado. La forma más fácil para que las personas malintencionadas puedan rastrear y registrar todo lo que tiene que ver con usted es instalar un spyware / virus o entrar automáticamente en su computadora. Al mantener su sistema operativo actualizado, permite que su proveedor de sistema operativo publique actualizaciones de seguridad para partes críticas de su sistema que podrían evitar la explotación de violaciones de seguridad automáticas y podrían convertir algunos programas espía en partes de código inútiles. -

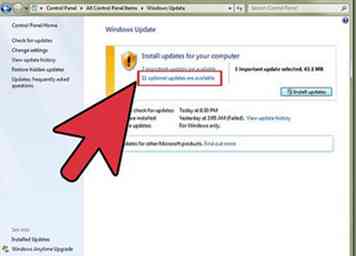

2 Mantenga sus programas actualizados. Las nuevas versiones de un programa están hechas para mejorar la experiencia del usuario, para agregar algunas características, eso es cierto. Pero no solo: esta es también una forma de corregir errores. Existen diferentes tipos de errores: algunos solo producirán artefactos visuales, otros evitarán que hagas algo anunciado, otros pueden ser explotados de forma remota y automática por piratas informáticos para controlar tu computadora. Sin errores, sin ataques remotos.

2 Mantenga sus programas actualizados. Las nuevas versiones de un programa están hechas para mejorar la experiencia del usuario, para agregar algunas características, eso es cierto. Pero no solo: esta es también una forma de corregir errores. Existen diferentes tipos de errores: algunos solo producirán artefactos visuales, otros evitarán que hagas algo anunciado, otros pueden ser explotados de forma remota y automática por piratas informáticos para controlar tu computadora. Sin errores, sin ataques remotos. -

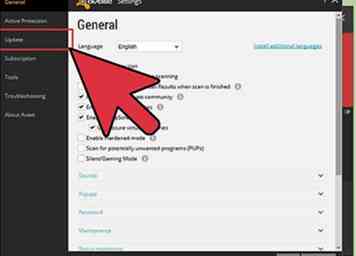

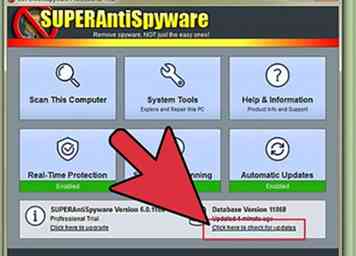

3 Mantenga su antivirus actualizado y en ejecución (bajo MS Windows). Si la base de datos de firmas del antivirus no está actualizada, algunos virus no se encontrarán de inmediato. Si su antivirus no se ejecuta en segundo plano y su sistema no se revisa con regularidad, será mejor que desinstale su software antivirus. Vale la pena señalar que los programas antivirus generalmente buscan virus, spyware, rootkit y gusanos. Los programas antispyware específicos no son mejores, la mayoría de las veces.

3 Mantenga su antivirus actualizado y en ejecución (bajo MS Windows). Si la base de datos de firmas del antivirus no está actualizada, algunos virus no se encontrarán de inmediato. Si su antivirus no se ejecuta en segundo plano y su sistema no se revisa con regularidad, será mejor que desinstale su software antivirus. Vale la pena señalar que los programas antivirus generalmente buscan virus, spyware, rootkit y gusanos. Los programas antispyware específicos no son mejores, la mayoría de las veces. -

4 Use solo un único programa antivirus ACTIVO. Un programa antivirus debe actuar de forma muy sospechosa para funcionar bien. En el mejor de los casos, obtendrá un resultado falso positivo de uno u otro programa; en el peor de los casos, los diferentes programas antimalware evitarán que los demás funcionen correctamente. Si realmente desea utilizar más de un antivirus, actualizar la base de datos de firmas, desconectar su computadora de Internet, desactivar por completo su antivirus principal y ejecutar el segundo en modo "bajo demanda". Entonces, puede tener un falso positivo (su principal antivirus): está bien. Inicie su antivirus principal y puede usar su computadora como de costumbre. Malwarebytes es una buena adición a su primera capa de defensa AV.

4 Use solo un único programa antivirus ACTIVO. Un programa antivirus debe actuar de forma muy sospechosa para funcionar bien. En el mejor de los casos, obtendrá un resultado falso positivo de uno u otro programa; en el peor de los casos, los diferentes programas antimalware evitarán que los demás funcionen correctamente. Si realmente desea utilizar más de un antivirus, actualizar la base de datos de firmas, desconectar su computadora de Internet, desactivar por completo su antivirus principal y ejecutar el segundo en modo "bajo demanda". Entonces, puede tener un falso positivo (su principal antivirus): está bien. Inicie su antivirus principal y puede usar su computadora como de costumbre. Malwarebytes es una buena adición a su primera capa de defensa AV. -

5 Nunca descargue nada excepto en sitios oficiales (cualquier sistema operativo) o repositorios de confianza (Linux / BSD / MacOS). Por ejemplo, si desea descargar el reproductor multimedia VLC, descárguelo de su sitio oficial (busque en google y encontrará: www.videolan.org/vlc/). Nunca uses enlaces en ningún sitio web aleatorio no oficial, incluso si tu antivirus no está gritando cuando lo haces.

5 Nunca descargue nada excepto en sitios oficiales (cualquier sistema operativo) o repositorios de confianza (Linux / BSD / MacOS). Por ejemplo, si desea descargar el reproductor multimedia VLC, descárguelo de su sitio oficial (busque en google y encontrará: www.videolan.org/vlc/). Nunca uses enlaces en ningún sitio web aleatorio no oficial, incluso si tu antivirus no está gritando cuando lo haces. -

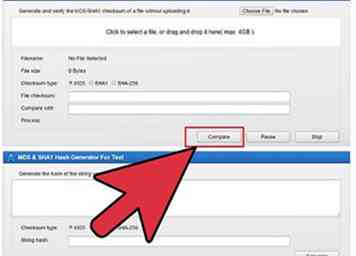

6 Si puede, verifique las firmas binarias (vea [[1]] por ejemplo y el artículo de la wiki [tenga en cuenta que md5 ya no es suficiente, use sha256]). Básicamente, la idea aquí es crear una firma desde un archivo (por ejemplo, un instalador de programa). Esta firma se proporciona en el sitio web oficial o en una base de datos confiable. Cuando descarga el archivo, puede producir esta firma usted mismo desde el archivo con un programa especial. Luego, puede comparar esta firma con la del sitio web: si son idénticas, está seguro de que tiene el buen instalador. Si no es así, lo más probable es que haya descargado un instalador falso que contenga un virus o que la descarga no haya tenido éxito (de cualquier forma, debe descargar el archivo nuevamente para asegurarse). Este proceso se realiza automáticamente en la mayoría de las distribuciones Linux y en * BSD usando cualquier administrador de paquetes sin hacer nada especial. En Windows, debe verificar manualmente.

6 Si puede, verifique las firmas binarias (vea [[1]] por ejemplo y el artículo de la wiki [tenga en cuenta que md5 ya no es suficiente, use sha256]). Básicamente, la idea aquí es crear una firma desde un archivo (por ejemplo, un instalador de programa). Esta firma se proporciona en el sitio web oficial o en una base de datos confiable. Cuando descarga el archivo, puede producir esta firma usted mismo desde el archivo con un programa especial. Luego, puede comparar esta firma con la del sitio web: si son idénticas, está seguro de que tiene el buen instalador. Si no es así, lo más probable es que haya descargado un instalador falso que contenga un virus o que la descarga no haya tenido éxito (de cualquier forma, debe descargar el archivo nuevamente para asegurarse). Este proceso se realiza automáticamente en la mayoría de las distribuciones Linux y en * BSD usando cualquier administrador de paquetes sin hacer nada especial. En Windows, debe verificar manualmente. -

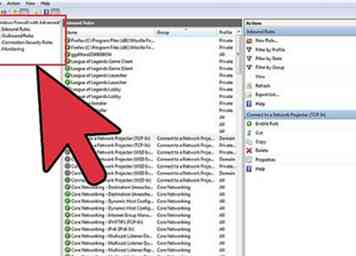

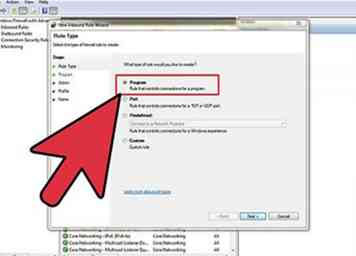

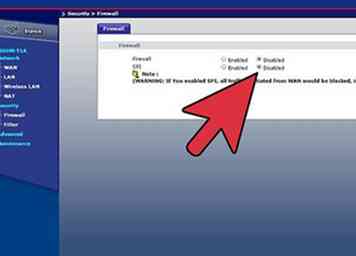

7 Use un firewall Bajo Linux / * BSD, hay dos maravillosos firewalls integrados (netfilter / iptables y pf respectivamente). En MS Windows, debes encontrar uno bueno. Una cosa que tienes que entender es que un firewall es como un switchman en el medio de una gran estación de trenes con trenes (datos de red), plataformas (puertos) y ferrocarriles (streams). Un tren por sí solo no puede descargar lo que está cargando: necesitará alguien para hacer eso (un servicio o daemon: un programa que se ejecuta en segundo plano que está escuchando un puerto en particular). Sin ese alguien, ese servicio, incluso si el tren puede llegar a la plataforma, no puede hacer absolutamente nada. Déjame recordarte: un cortafuegos no es una pared o una puerta, es un conmutador (¡puedes hacer mucho más con un cortafuegos que permitir o evitar que se crucen los datos)! Dicho esto, tenga en cuenta que no puede controlar las conexiones salientes (excepto si bloquea todo o desenchufa el cable) pero puede registrar lo que está pasando ... La mayoría de los programas espía encuentran formas inteligentes de pasar por su firewall pero no pueden ocultarse lo que están haciendo y es mucho más fácil encontrar un spyware que envíe cosas a un servidor remoto en el puerto 993 a pesar de que no estés usando programas IMAP para encontrarlo, ocultándote en el proceso de Internet Explorer y enviando datos en el puerto 443 que eres usando todos los días. Si tiene acceso a un cortafuegos estándar (netfilter / iptables y PF), solo registre datos salientes inesperados y bloquee todo lo que esté entrando, excepto las conexiones establecidas y relacionadas. No olvides permitir todo en el dispositivo de loopback (lo): esto es seguro y obligatorio.

7 Use un firewall Bajo Linux / * BSD, hay dos maravillosos firewalls integrados (netfilter / iptables y pf respectivamente). En MS Windows, debes encontrar uno bueno. Una cosa que tienes que entender es que un firewall es como un switchman en el medio de una gran estación de trenes con trenes (datos de red), plataformas (puertos) y ferrocarriles (streams). Un tren por sí solo no puede descargar lo que está cargando: necesitará alguien para hacer eso (un servicio o daemon: un programa que se ejecuta en segundo plano que está escuchando un puerto en particular). Sin ese alguien, ese servicio, incluso si el tren puede llegar a la plataforma, no puede hacer absolutamente nada. Déjame recordarte: un cortafuegos no es una pared o una puerta, es un conmutador (¡puedes hacer mucho más con un cortafuegos que permitir o evitar que se crucen los datos)! Dicho esto, tenga en cuenta que no puede controlar las conexiones salientes (excepto si bloquea todo o desenchufa el cable) pero puede registrar lo que está pasando ... La mayoría de los programas espía encuentran formas inteligentes de pasar por su firewall pero no pueden ocultarse lo que están haciendo y es mucho más fácil encontrar un spyware que envíe cosas a un servidor remoto en el puerto 993 a pesar de que no estés usando programas IMAP para encontrarlo, ocultándote en el proceso de Internet Explorer y enviando datos en el puerto 443 que eres usando todos los días. Si tiene acceso a un cortafuegos estándar (netfilter / iptables y PF), solo registre datos salientes inesperados y bloquee todo lo que esté entrando, excepto las conexiones establecidas y relacionadas. No olvides permitir todo en el dispositivo de loopback (lo): esto es seguro y obligatorio. -

8 Si su firewall no tiene estado, utilícelo solo para fines de registro. No puedes bloquear inteligentemente cosas entrantes.Evite el filtrado por aplicación: es molesto, inútil y da una falsa sensación de seguridad. La mayoría de los programas espía actuales añaden su código malicioso a una aplicación de confianza que se espera que acceda a Internet (generalmente Internet Explorer): se inicia con Internet Explorer. Cuando Internet Explorer intenta conectarse a Internet, su firewall le pregunta si quiere que lo haga, usted responde "sí" y luego el spyware puede enviar cualquier cosa a través de los puertos 80 y 443, en medio de sus propios datos genuinos.

8 Si su firewall no tiene estado, utilícelo solo para fines de registro. No puedes bloquear inteligentemente cosas entrantes.Evite el filtrado por aplicación: es molesto, inútil y da una falsa sensación de seguridad. La mayoría de los programas espía actuales añaden su código malicioso a una aplicación de confianza que se espera que acceda a Internet (generalmente Internet Explorer): se inicia con Internet Explorer. Cuando Internet Explorer intenta conectarse a Internet, su firewall le pregunta si quiere que lo haga, usted responde "sí" y luego el spyware puede enviar cualquier cosa a través de los puertos 80 y 443, en medio de sus propios datos genuinos. -

9 Compruebe qué servicios (también llamados daemons) se están ejecutando: como dije, si no hay nadie en la plataforma para descargar el tren, NADA puede suceder. Usted no es un servidor: no necesita servicios para estar fuera y escuchar el exterior (tenga cuidado: la mayoría de los servicios de Windows / Linux / MacOS / BSD SON necesarios y no están escuchando el exterior! Si puede, deshabilite inútiles servicios o bloquear cualquier tráfico en los puertos correspondientes con su firewall (por ejemplo, si el daemon de NetBios está escuchando los puertos 135 y 138, puede bloquear el tráfico entrante y saliente en estos puertos si no utiliza Windows comparte. recuerde: los errores en los servicios son las puertas abiertas para tomar control remoto de su computadora, si no hay servicios o si están bloqueados por un firewall, nadie puede entrar remotamente en su computadora. También puede probar los programas de escaneo de puertos como nmap para determine qué puertos debe bloquear o qué servicios debe desactivar (da los mismos resultados).

9 Compruebe qué servicios (también llamados daemons) se están ejecutando: como dije, si no hay nadie en la plataforma para descargar el tren, NADA puede suceder. Usted no es un servidor: no necesita servicios para estar fuera y escuchar el exterior (tenga cuidado: la mayoría de los servicios de Windows / Linux / MacOS / BSD SON necesarios y no están escuchando el exterior! Si puede, deshabilite inútiles servicios o bloquear cualquier tráfico en los puertos correspondientes con su firewall (por ejemplo, si el daemon de NetBios está escuchando los puertos 135 y 138, puede bloquear el tráfico entrante y saliente en estos puertos si no utiliza Windows comparte. recuerde: los errores en los servicios son las puertas abiertas para tomar control remoto de su computadora, si no hay servicios o si están bloqueados por un firewall, nadie puede entrar remotamente en su computadora. También puede probar los programas de escaneo de puertos como nmap para determine qué puertos debe bloquear o qué servicios debe desactivar (da los mismos resultados). -

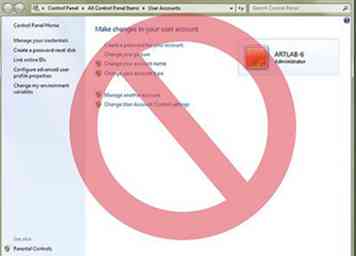

10 No use una cuenta de administrador: es mejor en Windows Vista y Seven, pero si está usando una cuenta de administrador, cualquier software puede solicitar privilegios de administrador, incluso malware que haya lanzado de manera imprudente. Si no eres administrador, el spyware debe ser mucho más inteligente para ser utilizado con todo su potencial. A lo sumo, si usted es un usuario estándar, el spyware puede enviar información sobre usted, pero no sobre los otros usuarios. No puede usar una gran cantidad de partes útiles del sistema para ayudarlo a enviar datos y es mucho más fácil eliminarlo de su computadora.

10 No use una cuenta de administrador: es mejor en Windows Vista y Seven, pero si está usando una cuenta de administrador, cualquier software puede solicitar privilegios de administrador, incluso malware que haya lanzado de manera imprudente. Si no eres administrador, el spyware debe ser mucho más inteligente para ser utilizado con todo su potencial. A lo sumo, si usted es un usuario estándar, el spyware puede enviar información sobre usted, pero no sobre los otros usuarios. No puede usar una gran cantidad de partes útiles del sistema para ayudarlo a enviar datos y es mucho más fácil eliminarlo de su computadora. -

11 Si no necesita jugar juegos o usar un software de nicho muy raro, cambie a Linux. Hasta el día de hoy, solo hay una docena de programas maliciosos conocidos que se ejecutan bajo Linux. Esos programas se desactivaron hace mucho tiempo gracias a las actualizaciones de seguridad. Los binarios se toman de repositorios verificados, firmados y autenticados. No necesitas ningún antivirus y hay muchos programas gratuitos, de código abierto y de gran calidad para hacer casi todo (firefox, cromo, inkscape, gimp, pidgin, openoffice, FileZilla, ffmpeg (utilizado en casi todos los convertidores de audio / video para ventanas por ahí), ghostscript (utilizado en casi todos los convertidores de PDF), xchat y mucho más fueron desarrollados primero por y para Linux y luego transferidos a Windows porque eran geniales).

11 Si no necesita jugar juegos o usar un software de nicho muy raro, cambie a Linux. Hasta el día de hoy, solo hay una docena de programas maliciosos conocidos que se ejecutan bajo Linux. Esos programas se desactivaron hace mucho tiempo gracias a las actualizaciones de seguridad. Los binarios se toman de repositorios verificados, firmados y autenticados. No necesitas ningún antivirus y hay muchos programas gratuitos, de código abierto y de gran calidad para hacer casi todo (firefox, cromo, inkscape, gimp, pidgin, openoffice, FileZilla, ffmpeg (utilizado en casi todos los convertidores de audio / video para ventanas por ahí), ghostscript (utilizado en casi todos los convertidores de PDF), xchat y mucho más fueron desarrollados primero por y para Linux y luego transferidos a Windows porque eran geniales).

Método dos de dos:

Evita que alguien espíe tu conexión

-

1 Asegúrate de que tu red cableada no esté accesible sin que la veas o deshabilites.

1 Asegúrate de que tu red cableada no esté accesible sin que la veas o deshabilites. -

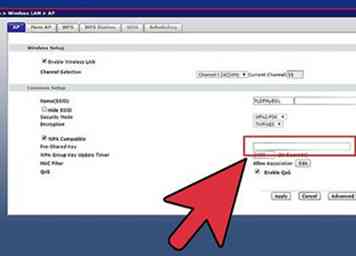

2 Asegúrese de que su red inalámbrica esté encriptada con WPA-TKIP en el peor de los casos o con WPA (2) -CCMP o WPA2-AES. Hoy en día, el uso de encriptación WEP o no cifrado en absoluto es tan peligroso: ¡no hagas eso!

2 Asegúrese de que su red inalámbrica esté encriptada con WPA-TKIP en el peor de los casos o con WPA (2) -CCMP o WPA2-AES. Hoy en día, el uso de encriptación WEP o no cifrado en absoluto es tan peligroso: ¡no hagas eso! -

3 Nunca navegar por internet a través de un proxy: cuando lo hagas, recuerda que te obligan a confiar en el extraño desconocido que lo configuró. Él / Ella puede registrar, guardar, almacenar todo lo que está enviando / recibiendo de Internet a través de su proxy. Él / Ella puede incluso desactivar el cifrado proporcionado por el protocolo que está utilizando (como HTTPS, SMTPS, IMAPS, etc.) si no tiene preocupaciones. Al hacerlo, podrían capturar su número de tarjeta de crédito y uno. Es mucho más seguro usar HTTPS cuando sea posible directamente en el sitio que usar monos peligrosos en el medio.

3 Nunca navegar por internet a través de un proxy: cuando lo hagas, recuerda que te obligan a confiar en el extraño desconocido que lo configuró. Él / Ella puede registrar, guardar, almacenar todo lo que está enviando / recibiendo de Internet a través de su proxy. Él / Ella puede incluso desactivar el cifrado proporcionado por el protocolo que está utilizando (como HTTPS, SMTPS, IMAPS, etc.) si no tiene preocupaciones. Al hacerlo, podrían capturar su número de tarjeta de crédito y uno. Es mucho más seguro usar HTTPS cuando sea posible directamente en el sitio que usar monos peligrosos en el medio. -

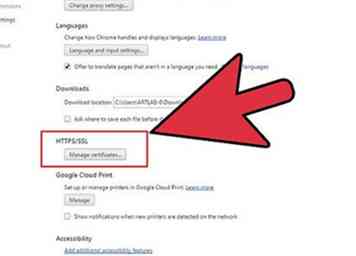

4 Use cifrado siempre que sea posible. Esta es la única forma de asegurarse de que nadie, excepto usted y el servidor remoto, puedan comprender lo que usted envió y lo que recibió. Use SSL / TLS cada vez que pueda, evite FTP simple, HTTP, POP, IMAP y SMTP (use SFTP, FTPS, HTTPS, POPS, IMAPS y POPS en su lugar). Si su navegador dice que un certificado es incorrecto, abandone el sitio web. Período.

4 Use cifrado siempre que sea posible. Esta es la única forma de asegurarse de que nadie, excepto usted y el servidor remoto, puedan comprender lo que usted envió y lo que recibió. Use SSL / TLS cada vez que pueda, evite FTP simple, HTTP, POP, IMAP y SMTP (use SFTP, FTPS, HTTPS, POPS, IMAPS y POPS en su lugar). Si su navegador dice que un certificado es incorrecto, abandone el sitio web. Período. -

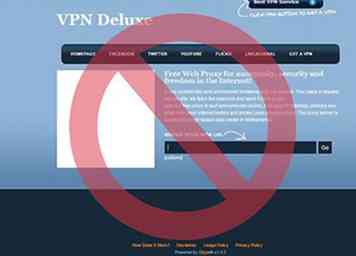

5 No use servicios IP-Hider: esos son en realidad apoderados. Todos sus datos entrarán en eso, pueden registrar, almacenar, guardar cualquier cosa, pueden darle páginas web falsas para obtener sus credenciales e incluso usarlas directamente en el sitio web bueno para que usted ni siquiera note que se lo dio a extraños.

5 No use servicios IP-Hider: esos son en realidad apoderados. Todos sus datos entrarán en eso, pueden registrar, almacenar, guardar cualquier cosa, pueden darle páginas web falsas para obtener sus credenciales e incluso usarlas directamente en el sitio web bueno para que usted ni siquiera note que se lo dio a extraños.

Minotauromaquia

Minotauromaquia