En general, se considera que solo las computadoras con Windows son las que pueden infectarse con el troyano de puerta trasera, pero el escenario ha cambiado las horas extraordinarias. Recientemente, una gran cantidad de Macs (600,000 Macs incluyendo 247 de Cupertino: es el cuartel general de Apple) se encontraron infectados con un troyano de puerta trasera Flashback (Trojan-Downloader.OSX.Flashfake.ab). Cabe señalar que el troyano funciona con la venerabilidad de Java (Java 6 actualización 31.) y no con el sistema operativo Mac central. Sin embargo, la culpa de Apple es que no parcharon el exploit CVE-2012-0507 incluso después de 6 semanas.

Si estás leyendo esto en tu nueva y brillante MacBook Pro o Mac, ya deberías pensar cómo eliminarla. Bien, aquí hay una guía sobre cómo averiguar si está infectado con el troyano Flashback, cómo eliminarlo manualmente y cómo protegerlo de futuros ataques.

Pasos

-

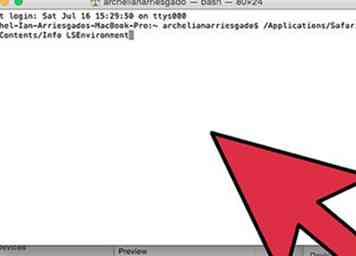

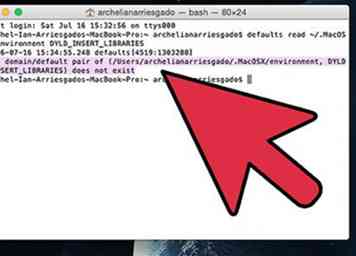

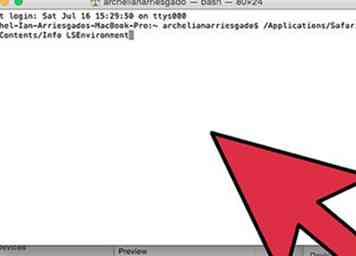

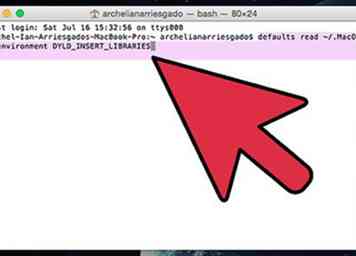

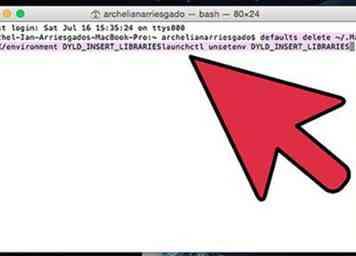

1 Ejecute el siguiente comando en la Terminal: valores predeterminados leer /Aplicaciones/Safari.app/Contents/Info LSEnvironment.

1 Ejecute el siguiente comando en la Terminal: valores predeterminados leer /Aplicaciones/Safari.app/Contents/Info LSEnvironment. -

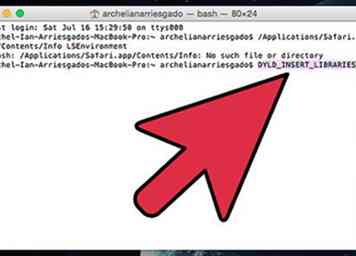

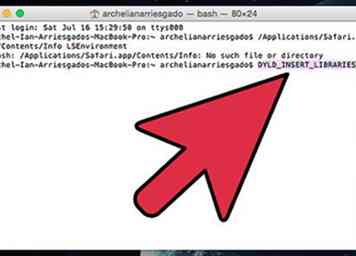

2 Tome nota del valor, DYLD_INSERT_LIBRARIES.

2 Tome nota del valor, DYLD_INSERT_LIBRARIES. -

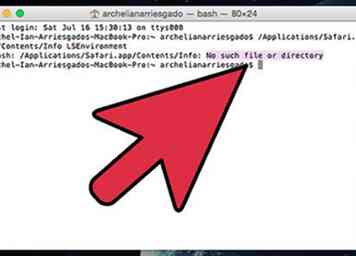

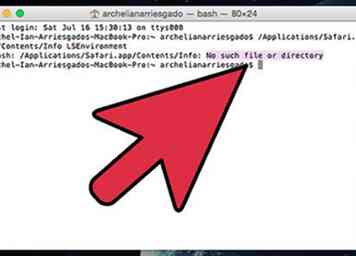

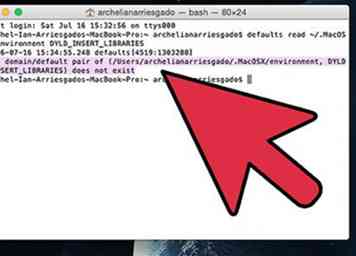

3 Continúe con el Paso 8 si recibe el siguiente mensaje de error: "El par de dominio / predeterminado de (/Applications/Safari.app/Contents/Info, LSEnvironment) no existe".

3 Continúe con el Paso 8 si recibe el siguiente mensaje de error: "El par de dominio / predeterminado de (/Applications/Safari.app/Contents/Info, LSEnvironment) no existe". -

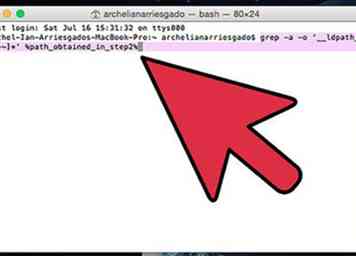

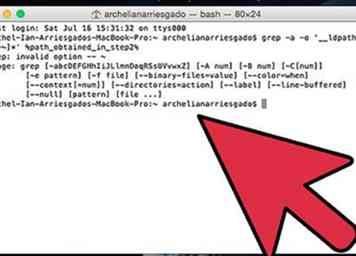

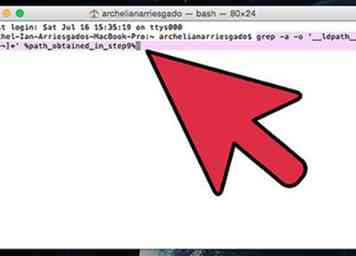

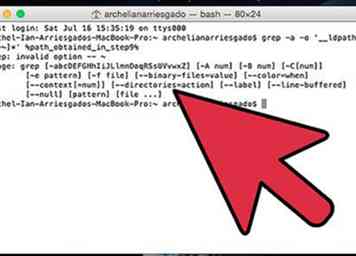

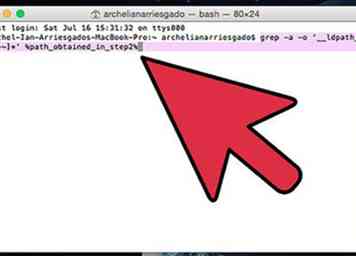

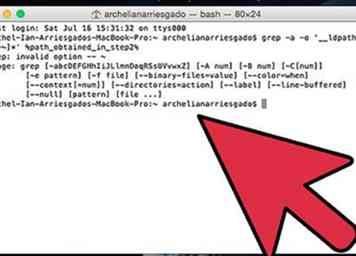

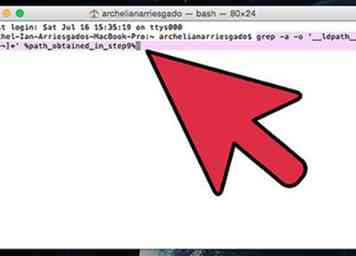

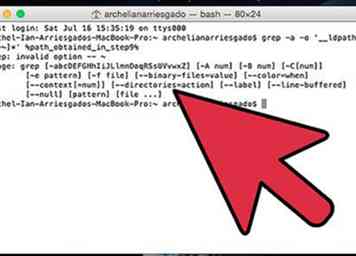

4 De lo contrario, ejecute el siguiente comando en la Terminal: grep -a -o '__ldpath __ [- ~] *'% path_obtained_in_step2%.

4 De lo contrario, ejecute el siguiente comando en la Terminal: grep -a -o '__ldpath __ [- ~] *'% path_obtained_in_step2%. -

5 Tome nota del valor después de "__ldpath__".

5 Tome nota del valor después de "__ldpath__". -

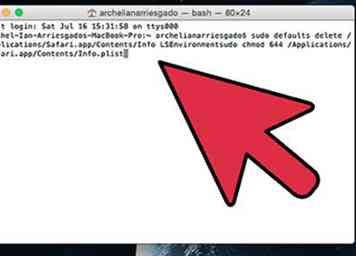

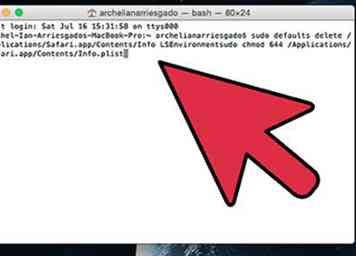

6 Ejecute los siguientes comandos en Terminal (primero asegúrese de que solo haya una entrada, desde el Paso 2): sudo defaults delete /Applications/Safari.app/Contents/Info LSEnvironment sudo chmod 644 /Applications/Safari.app/Contents/Info.plist.

6 Ejecute los siguientes comandos en Terminal (primero asegúrese de que solo haya una entrada, desde el Paso 2): sudo defaults delete /Applications/Safari.app/Contents/Info LSEnvironment sudo chmod 644 /Applications/Safari.app/Contents/Info.plist. -

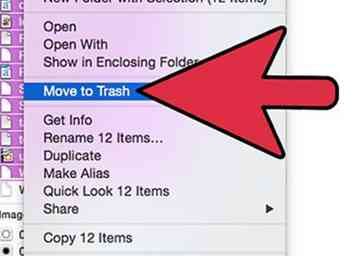

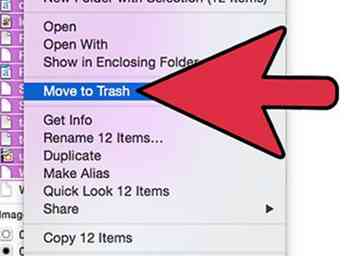

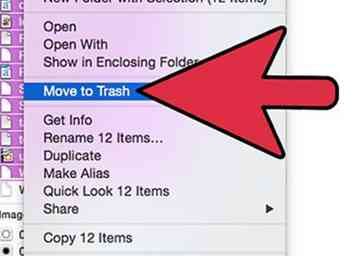

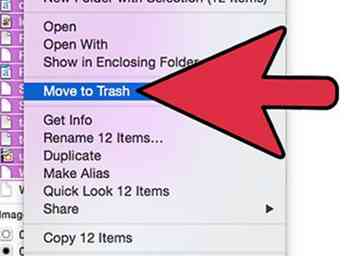

7 Elimine los archivos obtenidos en los pasos 2 y 5.

7 Elimine los archivos obtenidos en los pasos 2 y 5. -

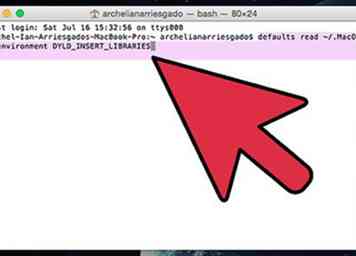

8 Ejecute el siguiente comando en la Terminal: los valores por defecto son ~ / .MacOSX / environment DYLD_INSERT_LIBRARIES.

8 Ejecute el siguiente comando en la Terminal: los valores por defecto son ~ / .MacOSX / environment DYLD_INSERT_LIBRARIES. -

9 Toma nota del resultado. Su sistema ya está libre de esta variante si recibe un mensaje de error similar al siguiente: "El par dominio / predeterminado de (/Users/joe/.MacOSX/environment, DYLD_INSERT_LIBRARIES) no existe".

9 Toma nota del resultado. Su sistema ya está libre de esta variante si recibe un mensaje de error similar al siguiente: "El par dominio / predeterminado de (/Users/joe/.MacOSX/environment, DYLD_INSERT_LIBRARIES) no existe". -

10 De lo contrario, ejecute el siguiente comando en la Terminal: grep -a -o '__ldpath __ [- ~] *'% path_obtained_in_step9%.

10 De lo contrario, ejecute el siguiente comando en la Terminal: grep -a -o '__ldpath __ [- ~] *'% path_obtained_in_step9%. -

11 Tome nota del valor después de "__ldpath__".

11 Tome nota del valor después de "__ldpath__". -

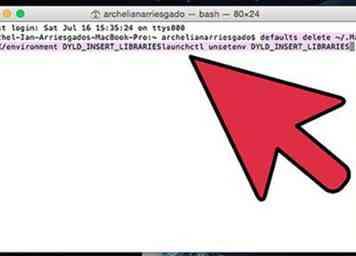

12 Ejecute los siguientes comandos en Terminal: los valores predeterminados eliminan ~ / .MacOSX / environment DYLD_INSERT_LIBRARIESlaunchctl invisible DYLD_INSERT_LIBRARIES.

12 Ejecute los siguientes comandos en Terminal: los valores predeterminados eliminan ~ / .MacOSX / environment DYLD_INSERT_LIBRARIESlaunchctl invisible DYLD_INSERT_LIBRARIES. -

13 Finalmente, elimine los archivos obtenidos en los Pasos 9 y 11.

13 Finalmente, elimine los archivos obtenidos en los Pasos 9 y 11.

Pasos para ayudar a proteger su Mac de futuros ataques

-

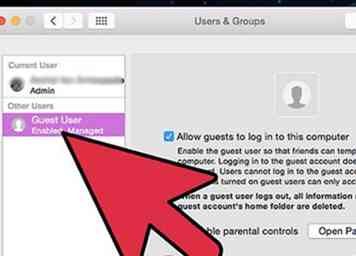

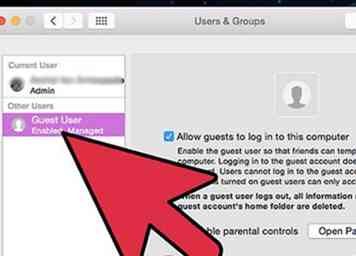

1 Crea una cuenta que no sea de administrador en tu Mac. Y úselo para el uso diario, como consultar los correos electrónicos y navegar por Internet (la cuenta que generalmente se crea por defecto y que usted usa tiene derechos de administrador).

1 Crea una cuenta que no sea de administrador en tu Mac. Y úselo para el uso diario, como consultar los correos electrónicos y navegar por Internet (la cuenta que generalmente se crea por defecto y que usted usa tiene derechos de administrador). -

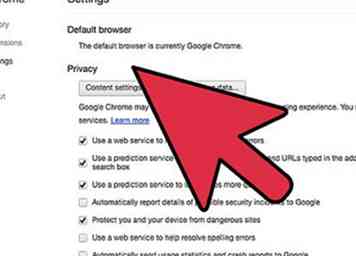

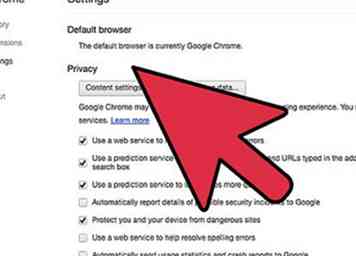

2 Descargue y use un navegador seguro. Se recomienda utilizar Google Chrome, ya que tiene un sandboxing plus y también viene con un reproductor flash de espacio aislado propio.

2 Descargue y use un navegador seguro. Se recomienda utilizar Google Chrome, ya que tiene un sandboxing plus y también viene con un reproductor flash de espacio aislado propio. -

3 Después de haber descargado e instalado el nuevo navegador, no olvide convertirlo en su navegador predeterminado.

3 Después de haber descargado e instalado el nuevo navegador, no olvide convertirlo en su navegador predeterminado. -

4 Desinstale o actualice el reproductor flash predeterminado (Apple no actualiza el reproductor flash regularmente). Nota: Como tiene Google Chrome predeterminado, ya no necesita el reproductor flash predeterminado, ya que Chrome viene con el reproductor flash actualizado.

4 Desinstale o actualice el reproductor flash predeterminado (Apple no actualiza el reproductor flash regularmente). Nota: Como tiene Google Chrome predeterminado, ya no necesita el reproductor flash predeterminado, ya que Chrome viene con el reproductor flash actualizado. -

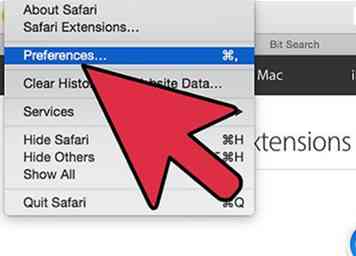

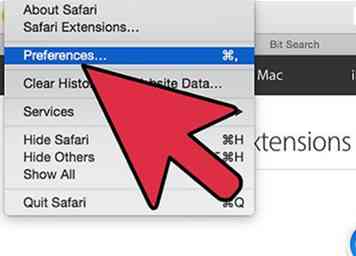

5 Desinstalar / Deshabilitar Java. Apple no actualiza regularmente Java, generalmente lo hace después de meses desde su lanzamiento, y no es posible actualizarlo manualmente en Mac. Por lo tanto, si no desea desinstalarlo porque utiliza algunos applets web de Java, se recomienda que al menos lo desactive desde el navegador Safari.

5 Desinstalar / Deshabilitar Java. Apple no actualiza regularmente Java, generalmente lo hace después de meses desde su lanzamiento, y no es posible actualizarlo manualmente en Mac. Por lo tanto, si no desea desinstalarlo porque utiliza algunos applets web de Java, se recomienda que al menos lo desactive desde el navegador Safari. -

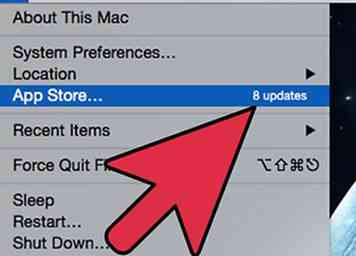

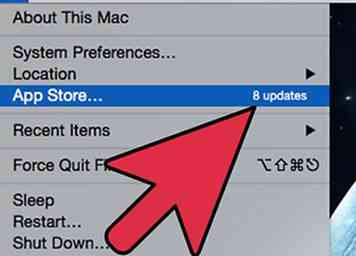

6 Actualice su software Mac de forma regular, no le costará un centavo, pero lo salvará de las vulnerabilidades conocidas.

6 Actualice su software Mac de forma regular, no le costará un centavo, pero lo salvará de las vulnerabilidades conocidas. -

7 Instale un buen antivirus para Mac. Y actualice y ejecute el antivirus de vez en cuando.

7 Instale un buen antivirus para Mac. Y actualice y ejecute el antivirus de vez en cuando. -

8 Instala la pequeña snitch. Es un programa de firewall que le muestra qué aplicación está tratando de usar la red y le ofrece permitir o bloquear esa aplicación para conectarse a la red.

8 Instala la pequeña snitch. Es un programa de firewall que le muestra qué aplicación está tratando de usar la red y le ofrece permitir o bloquear esa aplicación para conectarse a la red.

Minotauromaquia

Minotauromaquia

1 Ejecute el siguiente comando en la Terminal: valores predeterminados leer /Aplicaciones/Safari.app/Contents/Info LSEnvironment.

1 Ejecute el siguiente comando en la Terminal: valores predeterminados leer /Aplicaciones/Safari.app/Contents/Info LSEnvironment.  2 Tome nota del valor, DYLD_INSERT_LIBRARIES.

2 Tome nota del valor, DYLD_INSERT_LIBRARIES.  3 Continúe con el Paso 8 si recibe el siguiente mensaje de error: "El par de dominio / predeterminado de (/Applications/Safari.app/Contents/Info, LSEnvironment) no existe".

3 Continúe con el Paso 8 si recibe el siguiente mensaje de error: "El par de dominio / predeterminado de (/Applications/Safari.app/Contents/Info, LSEnvironment) no existe".  4 De lo contrario, ejecute el siguiente comando en la Terminal: grep -a -o '__ldpath __ [- ~] *'% path_obtained_in_step2%.

4 De lo contrario, ejecute el siguiente comando en la Terminal: grep -a -o '__ldpath __ [- ~] *'% path_obtained_in_step2%.  5 Tome nota del valor después de "__ldpath__".

5 Tome nota del valor después de "__ldpath__".  6 Ejecute los siguientes comandos en Terminal (primero asegúrese de que solo haya una entrada, desde el Paso 2): sudo defaults delete /Applications/Safari.app/Contents/Info LSEnvironment sudo chmod 644 /Applications/Safari.app/Contents/Info.plist.

6 Ejecute los siguientes comandos en Terminal (primero asegúrese de que solo haya una entrada, desde el Paso 2): sudo defaults delete /Applications/Safari.app/Contents/Info LSEnvironment sudo chmod 644 /Applications/Safari.app/Contents/Info.plist.  7 Elimine los archivos obtenidos en los pasos 2 y 5.

7 Elimine los archivos obtenidos en los pasos 2 y 5.  8 Ejecute el siguiente comando en la Terminal: los valores por defecto son ~ / .MacOSX / environment DYLD_INSERT_LIBRARIES.

8 Ejecute el siguiente comando en la Terminal: los valores por defecto son ~ / .MacOSX / environment DYLD_INSERT_LIBRARIES.  9 Toma nota del resultado. Su sistema ya está libre de esta variante si recibe un mensaje de error similar al siguiente: "El par dominio / predeterminado de (/Users/joe/.MacOSX/environment, DYLD_INSERT_LIBRARIES) no existe".

9 Toma nota del resultado. Su sistema ya está libre de esta variante si recibe un mensaje de error similar al siguiente: "El par dominio / predeterminado de (/Users/joe/.MacOSX/environment, DYLD_INSERT_LIBRARIES) no existe".  10 De lo contrario, ejecute el siguiente comando en la Terminal: grep -a -o '__ldpath __ [- ~] *'% path_obtained_in_step9%.

10 De lo contrario, ejecute el siguiente comando en la Terminal: grep -a -o '__ldpath __ [- ~] *'% path_obtained_in_step9%.  11 Tome nota del valor después de "__ldpath__".

11 Tome nota del valor después de "__ldpath__".  12 Ejecute los siguientes comandos en Terminal: los valores predeterminados eliminan ~ / .MacOSX / environment DYLD_INSERT_LIBRARIESlaunchctl invisible DYLD_INSERT_LIBRARIES.

12 Ejecute los siguientes comandos en Terminal: los valores predeterminados eliminan ~ / .MacOSX / environment DYLD_INSERT_LIBRARIESlaunchctl invisible DYLD_INSERT_LIBRARIES.  13 Finalmente, elimine los archivos obtenidos en los Pasos 9 y 11.

13 Finalmente, elimine los archivos obtenidos en los Pasos 9 y 11.  1 Crea una cuenta que no sea de administrador en tu Mac. Y úselo para el uso diario, como consultar los correos electrónicos y navegar por Internet (la cuenta que generalmente se crea por defecto y que usted usa tiene derechos de administrador).

1 Crea una cuenta que no sea de administrador en tu Mac. Y úselo para el uso diario, como consultar los correos electrónicos y navegar por Internet (la cuenta que generalmente se crea por defecto y que usted usa tiene derechos de administrador).  2 Descargue y use un navegador seguro. Se recomienda utilizar Google Chrome, ya que tiene un sandboxing plus y también viene con un reproductor flash de espacio aislado propio.

2 Descargue y use un navegador seguro. Se recomienda utilizar Google Chrome, ya que tiene un sandboxing plus y también viene con un reproductor flash de espacio aislado propio.  3 Después de haber descargado e instalado el nuevo navegador, no olvide convertirlo en su navegador predeterminado.

3 Después de haber descargado e instalado el nuevo navegador, no olvide convertirlo en su navegador predeterminado.  4 Desinstale o actualice el reproductor flash predeterminado (Apple no actualiza el reproductor flash regularmente). Nota: Como tiene Google Chrome predeterminado, ya no necesita el reproductor flash predeterminado, ya que Chrome viene con el reproductor flash actualizado.

4 Desinstale o actualice el reproductor flash predeterminado (Apple no actualiza el reproductor flash regularmente). Nota: Como tiene Google Chrome predeterminado, ya no necesita el reproductor flash predeterminado, ya que Chrome viene con el reproductor flash actualizado.  5 Desinstalar / Deshabilitar Java. Apple no actualiza regularmente Java, generalmente lo hace después de meses desde su lanzamiento, y no es posible actualizarlo manualmente en Mac. Por lo tanto, si no desea desinstalarlo porque utiliza algunos applets web de Java, se recomienda que al menos lo desactive desde el navegador Safari.

5 Desinstalar / Deshabilitar Java. Apple no actualiza regularmente Java, generalmente lo hace después de meses desde su lanzamiento, y no es posible actualizarlo manualmente en Mac. Por lo tanto, si no desea desinstalarlo porque utiliza algunos applets web de Java, se recomienda que al menos lo desactive desde el navegador Safari.  6 Actualice su software Mac de forma regular, no le costará un centavo, pero lo salvará de las vulnerabilidades conocidas.

6 Actualice su software Mac de forma regular, no le costará un centavo, pero lo salvará de las vulnerabilidades conocidas.  7 Instale un buen antivirus para Mac. Y actualice y ejecute el antivirus de vez en cuando.

7 Instale un buen antivirus para Mac. Y actualice y ejecute el antivirus de vez en cuando.  8 Instala la pequeña snitch. Es un programa de firewall que le muestra qué aplicación está tratando de usar la red y le ofrece permitir o bloquear esa aplicación para conectarse a la red.

8 Instala la pequeña snitch. Es un programa de firewall que le muestra qué aplicación está tratando de usar la red y le ofrece permitir o bloquear esa aplicación para conectarse a la red.