Con todos los informes sobre ataques de malware y violaciones de datos, nadie puede culparlo por querer proteger su teléfono celular de los piratas informáticos. Puede tomar medidas para proteger su teléfono, mejorar su inteligencia sobre las contraseñas y proteger sus datos. Nada es infalible, pero un poco de conocimiento mejorará tus posibilidades de hackear tu teléfono.

Método uno de tres:

Asegurando su teléfono

-

1 Mantenga su sistema operativo actualizado. Tan pronto como Apple o Android le digan que una actualización está lista, descárguela e instálela. Muchos hackers aprovechan las vulnerabilidades en sistemas operativos desactualizados. Las actualizaciones parchan estos agujeros y hacen que su teléfono sea más seguro.[1]

1 Mantenga su sistema operativo actualizado. Tan pronto como Apple o Android le digan que una actualización está lista, descárguela e instálela. Muchos hackers aprovechan las vulnerabilidades en sistemas operativos desactualizados. Las actualizaciones parchan estos agujeros y hacen que su teléfono sea más seguro.[1] -

2 Instale el software de seguridad en su teléfono Android. No descargue solo cualquier aplicación. Lee recomendaciones de fuentes confiables como Informes de los consumidores. Si desea una protección gratuita y confiable, vaya con Avast, que brinda seguridad y protección contra malware. Si está dispuesto a pagar más por la protección de trabajo pesado, vaya por McAfee o Norton.[2]

2 Instale el software de seguridad en su teléfono Android. No descargue solo cualquier aplicación. Lee recomendaciones de fuentes confiables como Informes de los consumidores. Si desea una protección gratuita y confiable, vaya con Avast, que brinda seguridad y protección contra malware. Si está dispuesto a pagar más por la protección de trabajo pesado, vaya por McAfee o Norton.[2] - En su mayor parte, el software de iOS es difícil de hackear. Sin embargo, algunas versiones pueden tener vulnerabilidades. Lo mejor que puede hacer es actualizar su software tan pronto como se publiquen nuevas versiones y tener cuidado con las aplicaciones que puede instalar.[3]

- Proteja con contraseña su software de seguridad, si es posible.

-

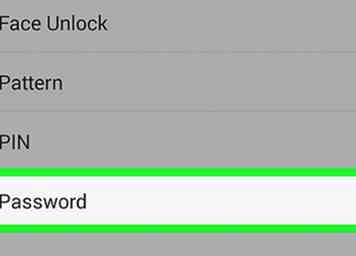

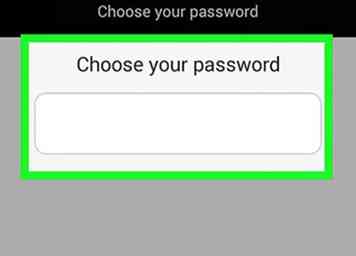

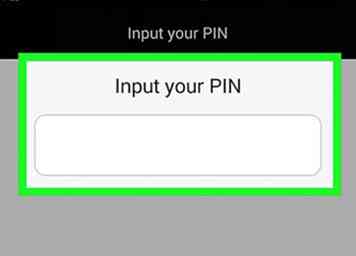

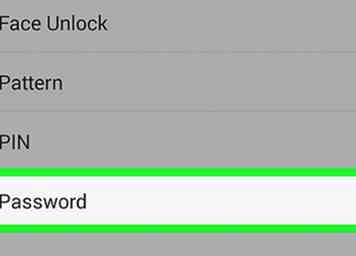

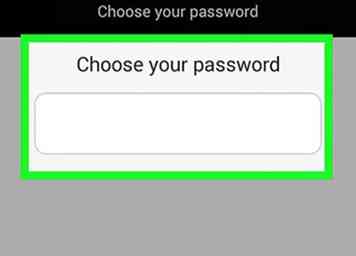

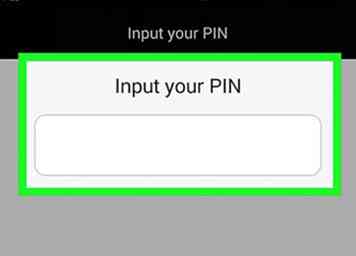

3 Establecer un código de acceso Elija algo que sea complejo pero fácil de recordar. Evite cumpleaños, nombres de mascotas, PIN bancarios o parte de su número de teléfono. Siga las instrucciones de Apple o Android para configurar el suyo.

3 Establecer un código de acceso Elija algo que sea complejo pero fácil de recordar. Evite cumpleaños, nombres de mascotas, PIN bancarios o parte de su número de teléfono. Siga las instrucciones de Apple o Android para configurar el suyo. - Para establecer un código de acceso para su iPhone, elija un código que consta de seis dígitos, cuatro dígitos o un código alfanumérico que usted mismo configuró. [4]

- Para un teléfono con Android, comience desde el botón de menú desde la pantalla de inicio. Toque "Configuración", luego "Seguridad" y luego "Bloqueo de pantalla". Las palabras reales pueden ser diferentes dependiendo de la marca de su teléfono. Elija entre Desbloqueo de patrón, un PIN personal o una contraseña alfanumérica. Después de eso, elija durante cuánto tiempo desea que espere su teléfono antes de bloquearlo.[5]

-

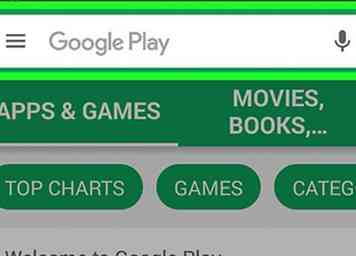

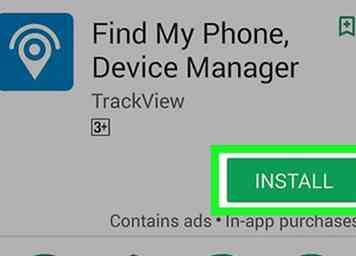

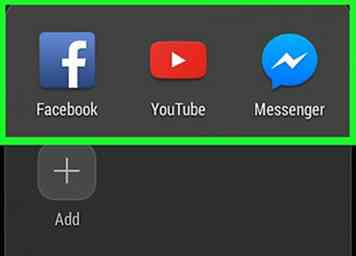

4 Vet aplicaciones antes de instalarlas. Descargue aplicaciones solo de un vendedor o sitio acreditado, como App Store de Apple o iTunes. Ten mucho cuidado si usas un teléfono Android. Google no revisa sus aplicaciones tan cuidadosamente como Apple. Leer reseñas de Informes de los consumidores, Con cable, o CNET antes de descargar cualquier aplicación de terceros.[6]

4 Vet aplicaciones antes de instalarlas. Descargue aplicaciones solo de un vendedor o sitio acreditado, como App Store de Apple o iTunes. Ten mucho cuidado si usas un teléfono Android. Google no revisa sus aplicaciones tan cuidadosamente como Apple. Leer reseñas de Informes de los consumidores, Con cable, o CNET antes de descargar cualquier aplicación de terceros.[6] -

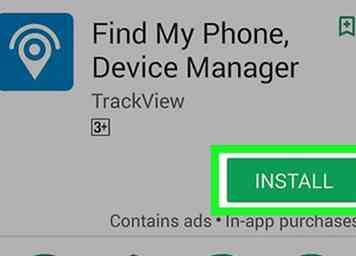

5 Memoriza cómo controlar tu teléfono de forma remota. La configuración o las aplicaciones le permiten bloquear y borrar de forma remota su teléfono si se lo roban. Si tiene un teléfono más nuevo, no necesita descargar nada. Controle su iPhone a través de "Buscar mi teléfono" en iCloud.[7] Asegure de forma remota su teléfono Android a través de su cuenta de Google.[8]

5 Memoriza cómo controlar tu teléfono de forma remota. La configuración o las aplicaciones le permiten bloquear y borrar de forma remota su teléfono si se lo roban. Si tiene un teléfono más nuevo, no necesita descargar nada. Controle su iPhone a través de "Buscar mi teléfono" en iCloud.[7] Asegure de forma remota su teléfono Android a través de su cuenta de Google.[8] - Si tiene un iPhone anterior, obtenga la aplicación Find My iPhone de iTunes.[9] Descargue Find My Phone para modelos anteriores de Android.[10] Ambas aplicaciones son gratuitas.

-

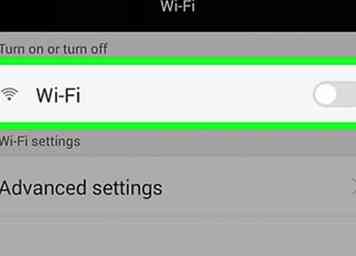

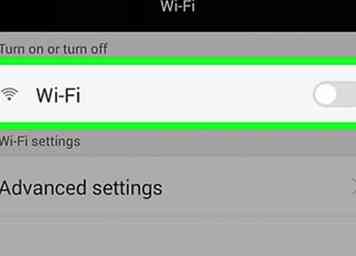

6 Tenga cuidado con las conexiones Wi-Fi no seguras. Las conexiones no seguras no tienen iconos de candado cerca de sus listados. Evítelos, si puede, y use la conexión móvil segura de su teléfono. De lo contrario, instale una red privada virtual (VPN), que dirige su tráfico a través de conexiones cifradas. Incluso si está utilizando una VPN, nunca acceda a su cuenta bancaria o registros vitales en una conexión no segura.[11]

6 Tenga cuidado con las conexiones Wi-Fi no seguras. Las conexiones no seguras no tienen iconos de candado cerca de sus listados. Evítelos, si puede, y use la conexión móvil segura de su teléfono. De lo contrario, instale una red privada virtual (VPN), que dirige su tráfico a través de conexiones cifradas. Incluso si está utilizando una VPN, nunca acceda a su cuenta bancaria o registros vitales en una conexión no segura.[11] - Las conexiones seguras tienen un ícono de candado, generalmente ubicado al otro lado del nombre de la red.

-

7 Deshabilite Wi-Fi, Bluetooth y GPS cuando no los esté usando. Permiten que los posibles hackers localicen su teléfono con un simple escaneo. Siga las instrucciones en su manual de usuario o sección de soporte del sitio web del fabricante del teléfono. Por lo general, estas configuraciones están predeterminadas en el modo "encendido" en los teléfonos más nuevos.[12]

7 Deshabilite Wi-Fi, Bluetooth y GPS cuando no los esté usando. Permiten que los posibles hackers localicen su teléfono con un simple escaneo. Siga las instrucciones en su manual de usuario o sección de soporte del sitio web del fabricante del teléfono. Por lo general, estas configuraciones están predeterminadas en el modo "encendido" en los teléfonos más nuevos.[12] -

8 Evite métodos de desbloqueo fáciles. No se deje engañar por reconocimiento de huellas dactilares o faciales. Los hackers pueden copiar sus huellas dactilares de anteojos o usar fotografías de usted. Olvídate de configurar tu teléfono para que se desbloquee automáticamente cuando estés en casa o cuando esté cerca de otros dispositivos inteligentes. Si alguien entra a su casa o agarra su reloj inteligente, su teléfono será vulnerable.[13]

8 Evite métodos de desbloqueo fáciles. No se deje engañar por reconocimiento de huellas dactilares o faciales. Los hackers pueden copiar sus huellas dactilares de anteojos o usar fotografías de usted. Olvídate de configurar tu teléfono para que se desbloquee automáticamente cuando estés en casa o cuando esté cerca de otros dispositivos inteligentes. Si alguien entra a su casa o agarra su reloj inteligente, su teléfono será vulnerable.[13]

Método dos de tres:

Usando Password Sense

-

1 Elija una contraseña que sea difícil de adivinar. Usa combinaciones complejas de letras, números y símbolos. Cuanto más compleja sea la contraseña, más segura será. Use letras mayúsculas en el medio de su contraseña y agregue un símbolo oscuro para complicarlo aún más.

1 Elija una contraseña que sea difícil de adivinar. Usa combinaciones complejas de letras, números y símbolos. Cuanto más compleja sea la contraseña, más segura será. Use letras mayúsculas en el medio de su contraseña y agregue un símbolo oscuro para complicarlo aún más. - Evite usar contraseñas obvias como cumpleaños, aniversarios o secuencias consecutivas como "1, 2, 3, 4, 5." No use letras que deletreen palabras como el apellido de soltera de su madre o el nombre de su mascota.[14]

- Proteja con contraseña su correo de voz, su conexión Wi-Fi y las aplicaciones individuales que utiliza para la banca y el correo electrónico. Al proteger su correo de voz, siga las instrucciones en el sitio web de su proveedor de servicio.[15]

-

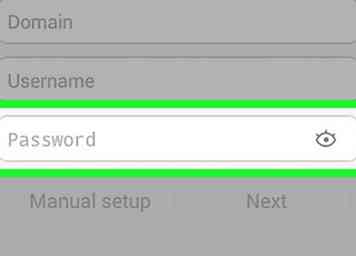

2 Mantenga sus contraseñas privadas. Úselo como una regla irrompible con todos: mejores amigos, socios, niños, etc. Cuando esté en público, mire a su alrededor para asegurarse de que nadie esté mirando por encima del hombro. Finalmente, evite ingresar una contraseña cerca de una cámara de televisión de circuito cerrado (CCTV). No sabes quién está mirando en el otro extremo.[16]

2 Mantenga sus contraseñas privadas. Úselo como una regla irrompible con todos: mejores amigos, socios, niños, etc. Cuando esté en público, mire a su alrededor para asegurarse de que nadie esté mirando por encima del hombro. Finalmente, evite ingresar una contraseña cerca de una cámara de televisión de circuito cerrado (CCTV). No sabes quién está mirando en el otro extremo.[16] -

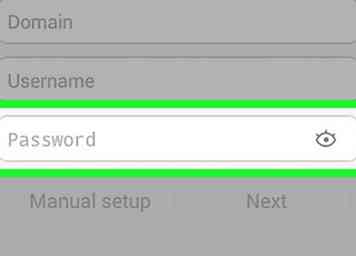

3 Evitar el inicio de sesión automático. Puede parecer conveniente para ti, pero hace que piratear sea tan fácil como abrir tu navegador. Tómese el tiempo para ingresar sus nombres de usuario y contraseñas, especialmente en los sitios que utiliza para la banca y otros negocios sensibles. Escriba lentamente para evitar que se bloquee.

3 Evitar el inicio de sesión automático. Puede parecer conveniente para ti, pero hace que piratear sea tan fácil como abrir tu navegador. Tómese el tiempo para ingresar sus nombres de usuario y contraseñas, especialmente en los sitios que utiliza para la banca y otros negocios sensibles. Escriba lentamente para evitar que se bloquee. - Si realmente está presionado por el tiempo o simplemente no puede recordar demasiadas contraseñas, use un administrador de contraseñas. Estos programas almacenan sus contraseñas y las completan cuando accede a cada sitio. Puede bloquear el administrador cuando no lo esté usando. Mejor aún: solo tendrá que recordar una contraseña.[17]

-

4 Use una variedad de contraseñas. Tener la misma contraseña para su correo electrónico, cuenta bancaria y aplicaciones de redes sociales hace que el trabajo de un hacker sea demasiado fácil. Tómese el tiempo para pensar mezclas creativas de letras, números y símbolos para cada cuenta. Use un generador de contraseñas respaldado por un administrador de contraseñas para que esto no sea una carga para usted.[18]

4 Use una variedad de contraseñas. Tener la misma contraseña para su correo electrónico, cuenta bancaria y aplicaciones de redes sociales hace que el trabajo de un hacker sea demasiado fácil. Tómese el tiempo para pensar mezclas creativas de letras, números y símbolos para cada cuenta. Use un generador de contraseñas respaldado por un administrador de contraseñas para que esto no sea una carga para usted.[18] -

5 Cambia tus contraseñas a menudo. Crea un cronograma de actualización de contraseña. Ya sea semanal, mensual o trimestral, tenga un plan y manténgalo. Incluso puede ingresar un recordatorio codificado en su calendario.[19]

5 Cambia tus contraseñas a menudo. Crea un cronograma de actualización de contraseña. Ya sea semanal, mensual o trimestral, tenga un plan y manténgalo. Incluso puede ingresar un recordatorio codificado en su calendario.[19]

Método tres de tres:

Protegiendo tus datos

-

1 No comparta demasiada información personal en las redes sociales. Está bien usar tu nombre real para la red, pero déjalo así. Nunca proporcione su dirección, número de teléfono, apellido de soltera de la madre, etc. en su perfil. Evita incluso la información "segura" como tu canción favorita o el libro que estás leyendo actualmente. Los hackers pueden usar esta información para piratearlo y robar su identidad.[20]

1 No comparta demasiada información personal en las redes sociales. Está bien usar tu nombre real para la red, pero déjalo así. Nunca proporcione su dirección, número de teléfono, apellido de soltera de la madre, etc. en su perfil. Evita incluso la información "segura" como tu canción favorita o el libro que estás leyendo actualmente. Los hackers pueden usar esta información para piratearlo y robar su identidad.[20] -

2 Borre datos personales de su teléfono. Las fotos pueden revelar mucho sobre ti, permitiendo que un pirata informático potencial robe tu identidad. Las notas de su reunión de la mañana pueden proporcionar una gran cantidad de información para espías industriales. Transfiera sus fotos y cualquier archivo de texto sensible a su computadora portátil o de escritorio.

2 Borre datos personales de su teléfono. Las fotos pueden revelar mucho sobre ti, permitiendo que un pirata informático potencial robe tu identidad. Las notas de su reunión de la mañana pueden proporcionar una gran cantidad de información para espías industriales. Transfiera sus fotos y cualquier archivo de texto sensible a su computadora portátil o de escritorio. - Restablezca su dispositivo cuando desee reciclarlo (similar a reformatear un disco duro). Primero, realice el cifrado para codificar cualquier dato que haya perdido. Luego, siga las instrucciones en su manual del usuario para reiniciar su dispositivo.[21]

-

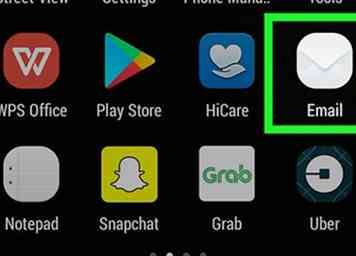

3 No abra correos electrónicos sospechosos. Simplemente haciendo clic en el enlace puede darle al remitente una puerta trasera en su información personal. Elimine el mensaje inmediatamente si no reconoce al remitente. Si los reconoce, desplace el cursor sobre su nombre para asegurarse de que el correo electrónico sea legítimo. Los proveedores de correo web como Gmail le mostrarán el nombre y la dirección de correo electrónico del remitente.[22]

3 No abra correos electrónicos sospechosos. Simplemente haciendo clic en el enlace puede darle al remitente una puerta trasera en su información personal. Elimine el mensaje inmediatamente si no reconoce al remitente. Si los reconoce, desplace el cursor sobre su nombre para asegurarse de que el correo electrónico sea legítimo. Los proveedores de correo web como Gmail le mostrarán el nombre y la dirección de correo electrónico del remitente.[22] -

4 Evite enviar información personal desde su teléfono. Considera el peor escenario posible de que tu teléfono inteligente sea pirateado, luego vuelve atrás. Deje de usar el teléfono para obtener información confidencial de cualquier tipo. Si recibe información confidencial, elimínela inmediatamente después de leerla.[23]

4 Evite enviar información personal desde su teléfono. Considera el peor escenario posible de que tu teléfono inteligente sea pirateado, luego vuelve atrás. Deje de usar el teléfono para obtener información confidencial de cualquier tipo. Si recibe información confidencial, elimínela inmediatamente después de leerla.[23] -

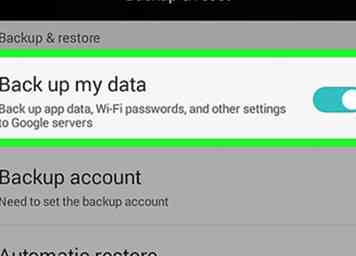

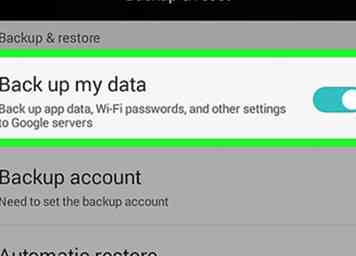

5 Respalda tus datos. Guárdelos en su computadora de escritorio o portátil. Después de eso, haga una copia de seguridad de esos datos en un disco duro externo o unidad flash. Si ha guardado demasiadas cosas en su teléfono, invierta en un sistema de respaldo automático que le ahorrará tiempo de copiar y enviar por correo electrónico archivos individuales.[24]

5 Respalda tus datos. Guárdelos en su computadora de escritorio o portátil. Después de eso, haga una copia de seguridad de esos datos en un disco duro externo o unidad flash. Si ha guardado demasiadas cosas en su teléfono, invierta en un sistema de respaldo automático que le ahorrará tiempo de copiar y enviar por correo electrónico archivos individuales.[24]

Minotauromaquia

Minotauromaquia

1 Mantenga su sistema operativo actualizado. Tan pronto como Apple o Android le digan que una actualización está lista, descárguela e instálela. Muchos hackers aprovechan las vulnerabilidades en sistemas operativos desactualizados. Las actualizaciones parchan estos agujeros y hacen que su teléfono sea más seguro.[1]

1 Mantenga su sistema operativo actualizado. Tan pronto como Apple o Android le digan que una actualización está lista, descárguela e instálela. Muchos hackers aprovechan las vulnerabilidades en sistemas operativos desactualizados. Las actualizaciones parchan estos agujeros y hacen que su teléfono sea más seguro.[1]  2 Instale el software de seguridad en su teléfono Android. No descargue solo cualquier aplicación. Lee recomendaciones de fuentes confiables como Informes de los consumidores. Si desea una protección gratuita y confiable, vaya con Avast, que brinda seguridad y protección contra malware. Si está dispuesto a pagar más por la protección de trabajo pesado, vaya por McAfee o Norton.[2]

2 Instale el software de seguridad en su teléfono Android. No descargue solo cualquier aplicación. Lee recomendaciones de fuentes confiables como Informes de los consumidores. Si desea una protección gratuita y confiable, vaya con Avast, que brinda seguridad y protección contra malware. Si está dispuesto a pagar más por la protección de trabajo pesado, vaya por McAfee o Norton.[2]  3 Establecer un código de acceso Elija algo que sea complejo pero fácil de recordar. Evite cumpleaños, nombres de mascotas, PIN bancarios o parte de su número de teléfono. Siga las instrucciones de Apple o Android para configurar el suyo.

3 Establecer un código de acceso Elija algo que sea complejo pero fácil de recordar. Evite cumpleaños, nombres de mascotas, PIN bancarios o parte de su número de teléfono. Siga las instrucciones de Apple o Android para configurar el suyo.  4 Vet aplicaciones antes de instalarlas. Descargue aplicaciones solo de un vendedor o sitio acreditado, como App Store de Apple o iTunes. Ten mucho cuidado si usas un teléfono Android. Google no revisa sus aplicaciones tan cuidadosamente como Apple. Leer reseñas de Informes de los consumidores, Con cable, o CNET antes de descargar cualquier aplicación de terceros.[6]

4 Vet aplicaciones antes de instalarlas. Descargue aplicaciones solo de un vendedor o sitio acreditado, como App Store de Apple o iTunes. Ten mucho cuidado si usas un teléfono Android. Google no revisa sus aplicaciones tan cuidadosamente como Apple. Leer reseñas de Informes de los consumidores, Con cable, o CNET antes de descargar cualquier aplicación de terceros.[6]  5 Memoriza cómo controlar tu teléfono de forma remota. La configuración o las aplicaciones le permiten bloquear y borrar de forma remota su teléfono si se lo roban. Si tiene un teléfono más nuevo, no necesita descargar nada. Controle su iPhone a través de "Buscar mi teléfono" en iCloud.[7] Asegure de forma remota su teléfono Android a través de su cuenta de Google.[8]

5 Memoriza cómo controlar tu teléfono de forma remota. La configuración o las aplicaciones le permiten bloquear y borrar de forma remota su teléfono si se lo roban. Si tiene un teléfono más nuevo, no necesita descargar nada. Controle su iPhone a través de "Buscar mi teléfono" en iCloud.[7] Asegure de forma remota su teléfono Android a través de su cuenta de Google.[8]  6 Tenga cuidado con las conexiones Wi-Fi no seguras. Las conexiones no seguras no tienen iconos de candado cerca de sus listados. Evítelos, si puede, y use la conexión móvil segura de su teléfono. De lo contrario, instale una red privada virtual (VPN), que dirige su tráfico a través de conexiones cifradas. Incluso si está utilizando una VPN, nunca acceda a su cuenta bancaria o registros vitales en una conexión no segura.[11]

6 Tenga cuidado con las conexiones Wi-Fi no seguras. Las conexiones no seguras no tienen iconos de candado cerca de sus listados. Evítelos, si puede, y use la conexión móvil segura de su teléfono. De lo contrario, instale una red privada virtual (VPN), que dirige su tráfico a través de conexiones cifradas. Incluso si está utilizando una VPN, nunca acceda a su cuenta bancaria o registros vitales en una conexión no segura.[11]  7 Deshabilite Wi-Fi, Bluetooth y GPS cuando no los esté usando. Permiten que los posibles hackers localicen su teléfono con un simple escaneo. Siga las instrucciones en su manual de usuario o sección de soporte del sitio web del fabricante del teléfono. Por lo general, estas configuraciones están predeterminadas en el modo "encendido" en los teléfonos más nuevos.[12]

7 Deshabilite Wi-Fi, Bluetooth y GPS cuando no los esté usando. Permiten que los posibles hackers localicen su teléfono con un simple escaneo. Siga las instrucciones en su manual de usuario o sección de soporte del sitio web del fabricante del teléfono. Por lo general, estas configuraciones están predeterminadas en el modo "encendido" en los teléfonos más nuevos.[12]  8 Evite métodos de desbloqueo fáciles. No se deje engañar por reconocimiento de huellas dactilares o faciales. Los hackers pueden copiar sus huellas dactilares de anteojos o usar fotografías de usted. Olvídate de configurar tu teléfono para que se desbloquee automáticamente cuando estés en casa o cuando esté cerca de otros dispositivos inteligentes. Si alguien entra a su casa o agarra su reloj inteligente, su teléfono será vulnerable.[13]

8 Evite métodos de desbloqueo fáciles. No se deje engañar por reconocimiento de huellas dactilares o faciales. Los hackers pueden copiar sus huellas dactilares de anteojos o usar fotografías de usted. Olvídate de configurar tu teléfono para que se desbloquee automáticamente cuando estés en casa o cuando esté cerca de otros dispositivos inteligentes. Si alguien entra a su casa o agarra su reloj inteligente, su teléfono será vulnerable.[13]  1 Elija una contraseña que sea difícil de adivinar. Usa combinaciones complejas de letras, números y símbolos. Cuanto más compleja sea la contraseña, más segura será. Use letras mayúsculas en el medio de su contraseña y agregue un símbolo oscuro para complicarlo aún más.

1 Elija una contraseña que sea difícil de adivinar. Usa combinaciones complejas de letras, números y símbolos. Cuanto más compleja sea la contraseña, más segura será. Use letras mayúsculas en el medio de su contraseña y agregue un símbolo oscuro para complicarlo aún más.  2 Mantenga sus contraseñas privadas. Úselo como una regla irrompible con todos: mejores amigos, socios, niños, etc. Cuando esté en público, mire a su alrededor para asegurarse de que nadie esté mirando por encima del hombro. Finalmente, evite ingresar una contraseña cerca de una cámara de televisión de circuito cerrado (CCTV). No sabes quién está mirando en el otro extremo.[16]

2 Mantenga sus contraseñas privadas. Úselo como una regla irrompible con todos: mejores amigos, socios, niños, etc. Cuando esté en público, mire a su alrededor para asegurarse de que nadie esté mirando por encima del hombro. Finalmente, evite ingresar una contraseña cerca de una cámara de televisión de circuito cerrado (CCTV). No sabes quién está mirando en el otro extremo.[16]  3 Evitar el inicio de sesión automático. Puede parecer conveniente para ti, pero hace que piratear sea tan fácil como abrir tu navegador. Tómese el tiempo para ingresar sus nombres de usuario y contraseñas, especialmente en los sitios que utiliza para la banca y otros negocios sensibles. Escriba lentamente para evitar que se bloquee.

3 Evitar el inicio de sesión automático. Puede parecer conveniente para ti, pero hace que piratear sea tan fácil como abrir tu navegador. Tómese el tiempo para ingresar sus nombres de usuario y contraseñas, especialmente en los sitios que utiliza para la banca y otros negocios sensibles. Escriba lentamente para evitar que se bloquee.  4 Use una variedad de contraseñas. Tener la misma contraseña para su correo electrónico, cuenta bancaria y aplicaciones de redes sociales hace que el trabajo de un hacker sea demasiado fácil. Tómese el tiempo para pensar mezclas creativas de letras, números y símbolos para cada cuenta. Use un generador de contraseñas respaldado por un administrador de contraseñas para que esto no sea una carga para usted.[18]

4 Use una variedad de contraseñas. Tener la misma contraseña para su correo electrónico, cuenta bancaria y aplicaciones de redes sociales hace que el trabajo de un hacker sea demasiado fácil. Tómese el tiempo para pensar mezclas creativas de letras, números y símbolos para cada cuenta. Use un generador de contraseñas respaldado por un administrador de contraseñas para que esto no sea una carga para usted.[18]  5 Cambia tus contraseñas a menudo. Crea un cronograma de actualización de contraseña. Ya sea semanal, mensual o trimestral, tenga un plan y manténgalo. Incluso puede ingresar un recordatorio codificado en su calendario.[19]

5 Cambia tus contraseñas a menudo. Crea un cronograma de actualización de contraseña. Ya sea semanal, mensual o trimestral, tenga un plan y manténgalo. Incluso puede ingresar un recordatorio codificado en su calendario.[19]  1 No comparta demasiada información personal en las redes sociales. Está bien usar tu nombre real para la red, pero déjalo así. Nunca proporcione su dirección, número de teléfono, apellido de soltera de la madre, etc. en su perfil. Evita incluso la información "segura" como tu canción favorita o el libro que estás leyendo actualmente. Los hackers pueden usar esta información para piratearlo y robar su identidad.[20]

1 No comparta demasiada información personal en las redes sociales. Está bien usar tu nombre real para la red, pero déjalo así. Nunca proporcione su dirección, número de teléfono, apellido de soltera de la madre, etc. en su perfil. Evita incluso la información "segura" como tu canción favorita o el libro que estás leyendo actualmente. Los hackers pueden usar esta información para piratearlo y robar su identidad.[20]  2 Borre datos personales de su teléfono. Las fotos pueden revelar mucho sobre ti, permitiendo que un pirata informático potencial robe tu identidad. Las notas de su reunión de la mañana pueden proporcionar una gran cantidad de información para espías industriales. Transfiera sus fotos y cualquier archivo de texto sensible a su computadora portátil o de escritorio.

2 Borre datos personales de su teléfono. Las fotos pueden revelar mucho sobre ti, permitiendo que un pirata informático potencial robe tu identidad. Las notas de su reunión de la mañana pueden proporcionar una gran cantidad de información para espías industriales. Transfiera sus fotos y cualquier archivo de texto sensible a su computadora portátil o de escritorio.  3 No abra correos electrónicos sospechosos. Simplemente haciendo clic en el enlace puede darle al remitente una puerta trasera en su información personal. Elimine el mensaje inmediatamente si no reconoce al remitente. Si los reconoce, desplace el cursor sobre su nombre para asegurarse de que el correo electrónico sea legítimo. Los proveedores de correo web como Gmail le mostrarán el nombre y la dirección de correo electrónico del remitente.[22]

3 No abra correos electrónicos sospechosos. Simplemente haciendo clic en el enlace puede darle al remitente una puerta trasera en su información personal. Elimine el mensaje inmediatamente si no reconoce al remitente. Si los reconoce, desplace el cursor sobre su nombre para asegurarse de que el correo electrónico sea legítimo. Los proveedores de correo web como Gmail le mostrarán el nombre y la dirección de correo electrónico del remitente.[22]  4 Evite enviar información personal desde su teléfono. Considera el peor escenario posible de que tu teléfono inteligente sea pirateado, luego vuelve atrás. Deje de usar el teléfono para obtener información confidencial de cualquier tipo. Si recibe información confidencial, elimínela inmediatamente después de leerla.[23]

4 Evite enviar información personal desde su teléfono. Considera el peor escenario posible de que tu teléfono inteligente sea pirateado, luego vuelve atrás. Deje de usar el teléfono para obtener información confidencial de cualquier tipo. Si recibe información confidencial, elimínela inmediatamente después de leerla.[23]  5 Respalda tus datos. Guárdelos en su computadora de escritorio o portátil. Después de eso, haga una copia de seguridad de esos datos en un disco duro externo o unidad flash. Si ha guardado demasiadas cosas en su teléfono, invierta en un sistema de respaldo automático que le ahorrará tiempo de copiar y enviar por correo electrónico archivos individuales.[24]

5 Respalda tus datos. Guárdelos en su computadora de escritorio o portátil. Después de eso, haga una copia de seguridad de esos datos en un disco duro externo o unidad flash. Si ha guardado demasiadas cosas en su teléfono, invierta en un sistema de respaldo automático que le ahorrará tiempo de copiar y enviar por correo electrónico archivos individuales.[24]